البوصلة – أفاد تقرير حديث بوجود برمجية خبيثة تنتشر على مواقع الويب المزيفة وداخل تطبيق الهواتف العاملة بنظام “أندرويد” تسمح بالتحكم في هواتف المستخدمين عن بعد.

وذكر التقرير الذي نشرته شركة “Threat Fabric” أن البرمجية تحمل اسم “Octo” ويتمكن المخترق بواسطتها من تغطية شاشة هاتف المستخدم بخلفية سوداء، ومن ثم تخفيض سطوع الشاشة إلى صفر، ليتصور المستخدم أن هاتفه مغلق تماماً، وحينها يبدأ المخترق في تنفيذ هجومه.

وأشار التقرير إلى أن البرمجية الخبيثة قادرة على التحكم في هاتف الضحية بحرية كاملة وكأنه بين يدي المخترق، إذ يمكنه الكتابة ونسخ وتحديث أي شيء على الهاتف، كما يمكنه الوصول إلى كل ما ينسخه المستخدم ويكتبه، وبالتالي يستطيع سرقة كلمات مروره وحساباته البنكية، ما يعرض البيانات الحساسة للخطر.

تطبيق مخادع

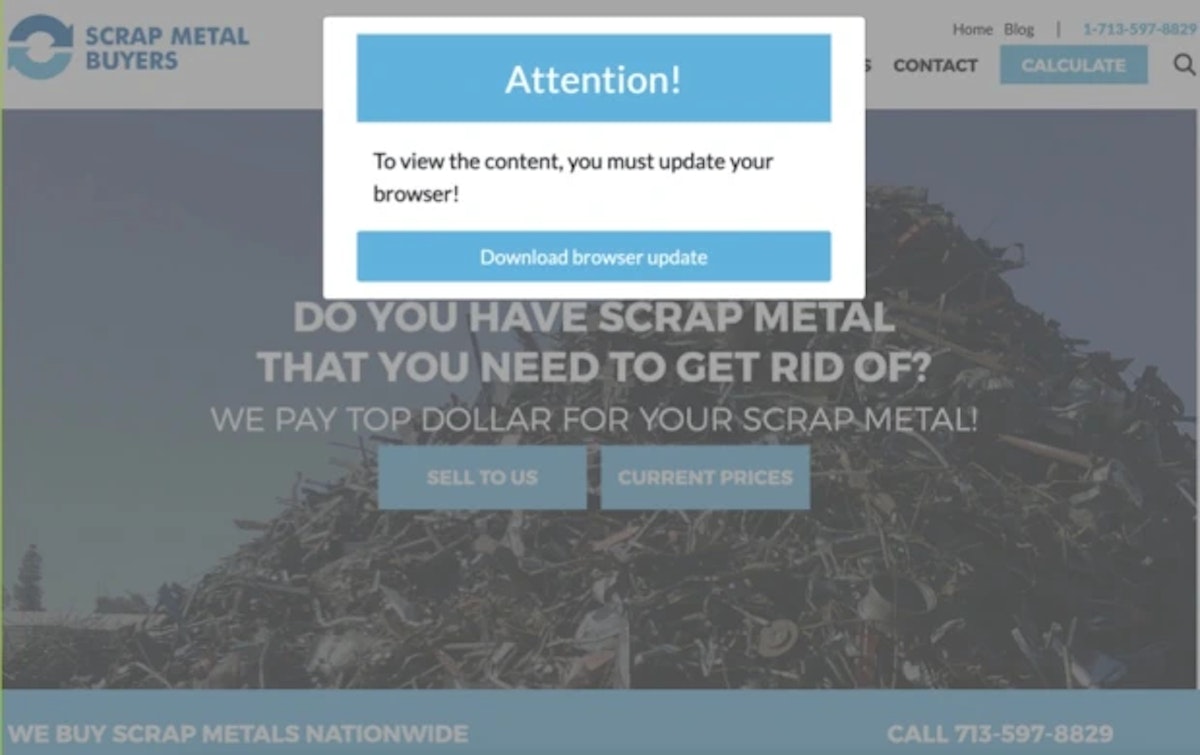

التقرير أوضح أن البرمجية الخبيثة تتسلل إلى هواتف المستخدمين في صورة تحديثات مزيفة لمتجر “بلاي ستور”، وإشعارات لتحديثات احتيالية لمتصفحات الويب.

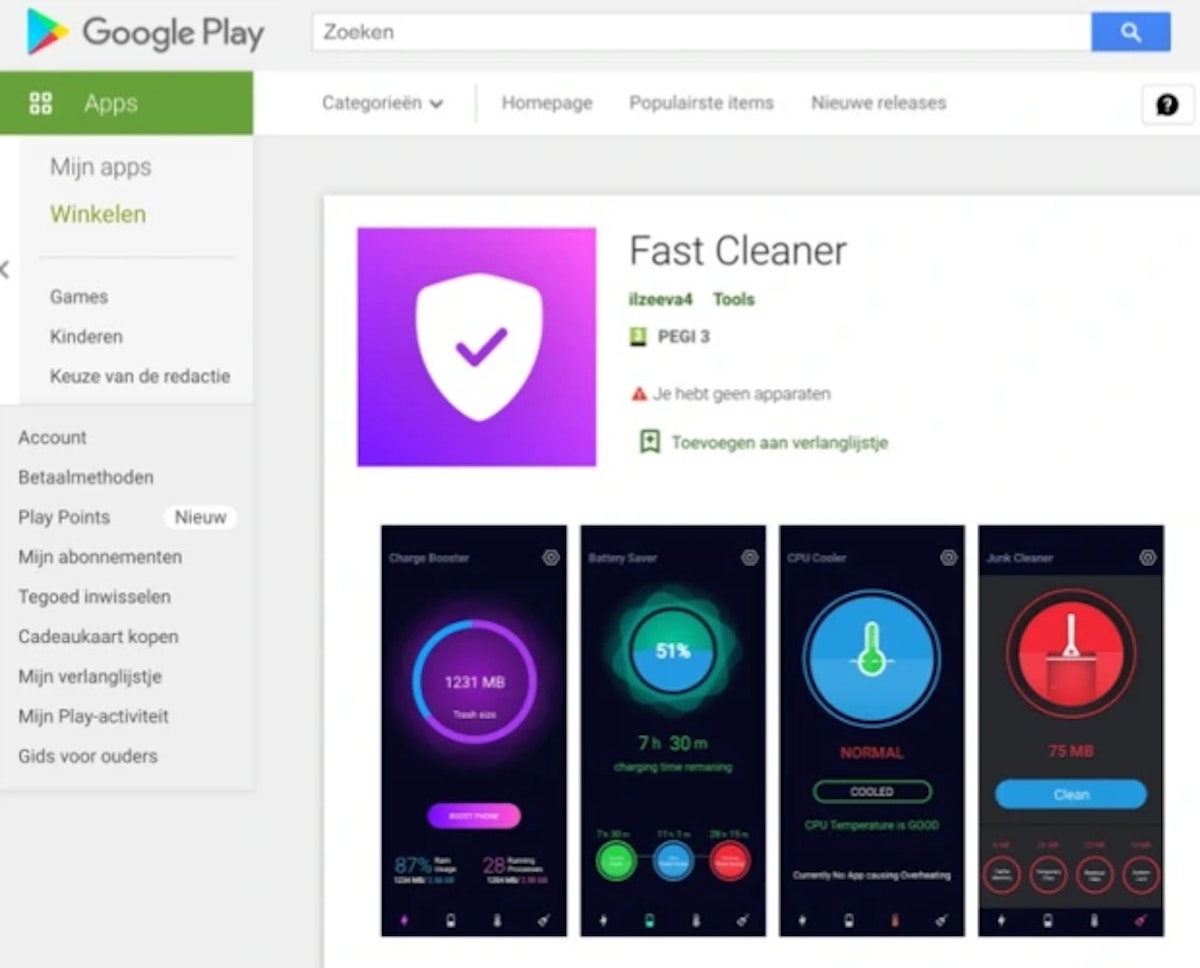

إلى جانب التحديثات المزيفة فإن التقرير لفت إلى وجود تطبيق مخادع على متجر “جوجل” يسمى “Fast Cleaner” يزعم قدرته على جعل الهواتف تعمل بشكل أفضل، ووصل عدد تنزيلات التطبيق إلى 50 ألف مرة، قبل أن تحذفه “جوجل” في فبراير.

تهديدات خطيرة

يأتي التقرير التحذيري بعد أيام قليلة من تقرير آخر نشرته “وول ستريت جورنال” يكشف احتواء عدد من التطبيقات المتواجدة داخل متجر “بلاي ستور” على واجهة برمجية خبيثة تجمع بيانات حساسة من هواتف المستخدمين دون علمهم.

وأوضح الباحثان سيرجي إيجل مان وجويل رياردون، أن الواجهة البرمجية تستهدف جمع بيانات حساسة من هواتف المستخدمين مثل بيانات الموقع الجغرافي GPS وأرقام الهواتف وعناوين البريد الإلكتروني، وكافة البيانات التي ينسخها المستخدم على هاتفه في مساحة “Clipboard”.

وأشار التقرير إلى قدرة الواجهة البرمجية على النفاذ إلى الذاكرة الداخلية للهواتف، واستهداف حافظات الملفات خاصة التي يتم تحميلها من “واتساب”.

وعلى الرغم من أن “واتساب” يشفر البيانات التي يتم تحميلها على الهاتف، إلا أن الواجهة البرمجية تجمع أكواد التشفير المميزة لكل ملف، ومطابقتها بتلك المنتشرة على الإنترنت لتتبع هوية المستحدم.

وكالات